El teléfono móvil

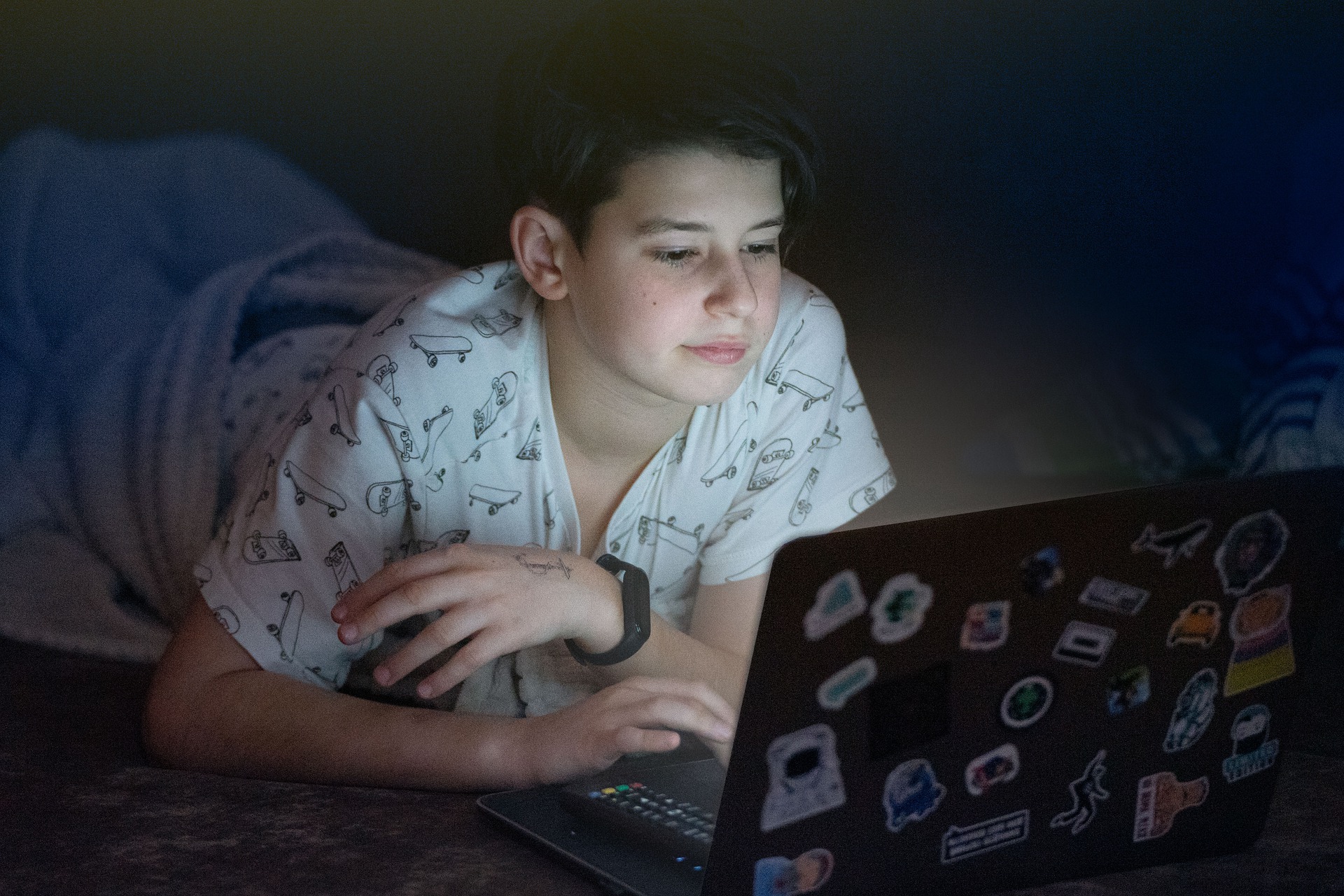

El teléfono móvil, como el correo electrónico, ha sufrido un desarrollo espectacular en los últimos tiempos. Hoy en día, casi nadie concibe la vida sin esta herramienta. Como todas las tecnologías, tiene sus riesgos y consecuencias si lo usamos de forma indebida.

Nuestra primera premisa debe ser tener claro que los teléfonos son ordenadores. Más o menos sencillos (cada vez menos sencillos, está claro) que los ordenadores de sobremesa o portátiles, pero son ordenadores.

Como herramientas tecnológicas complejas, tienen una serie de funcionalidades que son susceptibles de tener riesgos y de sufrir amenazas.

Tengamos en cuenta que el teléfono móvil ha pasado de tener como objetivo principal la realización de llamadas a convertirse en una herramienta productiva completa, con gestión de agenda, correo electrónico, mensajes con datos confidenciales, aplicaciones, juegos y, prácticamente, cualquier cosa que podamos encontrar en un “ordenador”.

Los riesgos principales que podemos asociar directamente con los teléfonos pasan por la pérdida o sustracción de información confidencial (agenda, mensajes, documentos…), por usos tecnológicos indebidos, como pueden ser los de un atacante que instale software malicioso en nuestro teléfono y lo aproveche para sus fines y, los más llamativos, los que provocan daños económicos para nosotros.

Estos últimos, pueden ser tan simples como que nos modifiquen la configuración del teléfono para que nos obligue a realizar las llamadas pasando por un punto de tarifa especial; se han visto casos de programas maliciosos que configuran el teléfono víctima y, desde ese momento, hacen pasar todas las llamadas por números de Sierra Leona o de Ucrania, con las consecuencias económicas evidentes para el usuario.

El uso de las posibilidades de comunicaciones del teléfono, por una parte, nos permite realizar conexiones a Internet o emplear dispositivos externos como auriculares con facilidad, pero por otro lado, nos puede poner en riesgo al abrir “puertas” en nuestro teléfono mediante WiFi o bluetooth.

Debemos asegurarnos de mantener apagados el WiFi y el bluetooth siempre que no lo estemos utilizando. Aunque configuremos el teléfono para que no sea visible o no publique su presencia, hay diversos tipos de ataques que pueden hacerlo vulnerable, incluso en esa circunstancia. Apaguemos, siempre que podamos, tanto WiFi como bluetooth y, a ser posible, también tecnologías como 3G (que nos conectan a una red donde otros elementos conectados podrían tener visibilidad completa de nuestro teléfono).

Otro detalle importante de los nuevos terminales teléfonos es que, muchos de ellos, permiten la localización geográfica, ya sea mediante GPS (satélite) o mediante AGPS (un mecanismo de localización basado en la posición del teléfono con respecto a las antenas de la red telefónica). Incluso hay aplicaciones, como puede ser Google Latitude, que nos permiten informar a nuestros contactos de nuestra posición constantemente.

Sin querer entrar en opiniones particulares sobre las implicaciones de semejantes tecnologías, debemos ser siempre muy prudentes sobre cuánta información sobre nuestra localización geográfica comunicamos. Hay comentarios actualmente en diversos blogs especializados sobre que, dando tantos datos sobre nuestra vida personal y localización, podríamos estar invitando a ladrones para que nos roben cuando saben perfectamente que no nos encontramos en nuestra casa.

Por supuesto, siempre hay que seguir la regla del sentido común y de la proporcionalidad; vivir con preocupación constante por las amenazas nos puede limitar en el uso de tecnologías que, bien utilizadas, pueden aumentar mucho nuestras capacidades.