ONG en países y zonas de conflicto

Cuando una ONG desarrolla labores en zonas de conflicto o en zonas de guerra, tiene que cuidar con mucha atención los detalles de la información que viaja en equipos portátiles. Normalmente, en cada control fronterizo o barrera puede darse la situación de pasar por un proceso de inspección o de requiso de ordenadores y documentos

Es en este tipo de situaciones, donde el uso de determinadas medidas tecnológicas de seguridad está plenamente justificado.

En zonas de guerra o conflicto, normalmente, los efectivos militares tienen entre sus órdenes, las de filtrar noticias y comunicaciones que puedan publicarse en medios extranjeros. Muchas ONG de derechos humanos o libertad de prensa, sacan informaciones, fotografías o documentos de esas zonas para enviarlas posteriormente a medios de prensa o, simplemente, trasladan documentos de periodistas que no los pueden hacer llegar a sus agencias.

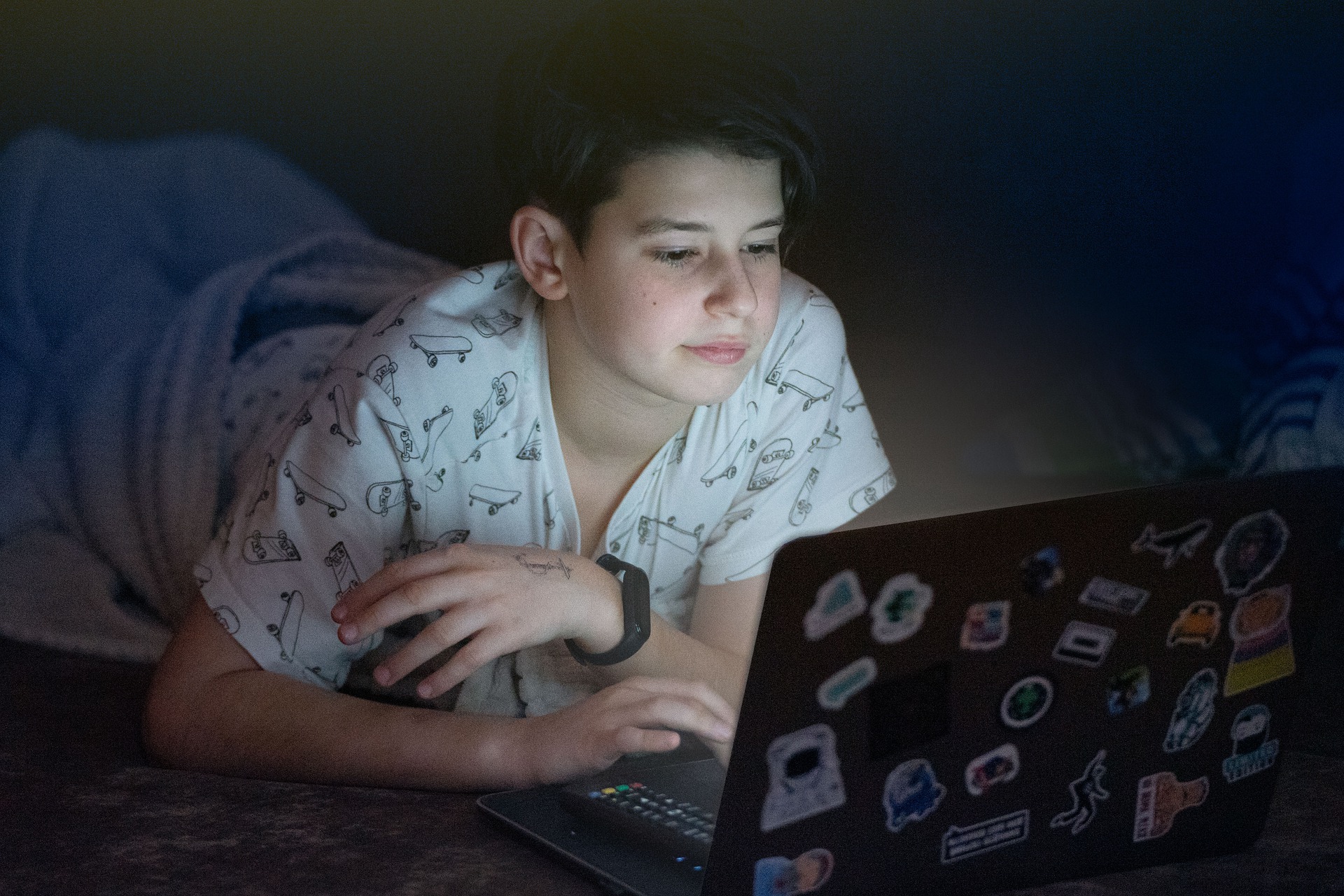

Los ordenadores y tecnologías asociadas son, claramente, un elemento mediante el cual transportar muchísima información. El uso de tarjetas de memoria, discos duros externos, memorias USB, etc. está muy extendido.

Pero, no olvidemos que todo ese tipo de dispositivos pueden perderse o ser intervenidos, por lo que siempre es necesario contar con mecanismos de seguridad y protección de la información que en ellos se encuentre.

El mecanismo de protección básico y que consideramos absolutamente necesario, en este tipo de entornos, es el cifrado. Debemos intentar mantener toda la información cifrada dentro de los ordenadores que puedan estar sujetos a escrutinio o revisión.

Un detalle muy importante: En ocasiones, no basta con tener la información cifrada, además hay que tenerla oculta. En diversos países existen leyes que permiten a las fuerzas del Estado exigir las claves de descifrado de una información, por lo que se hace importante, aparte de cifrar, ocultar esa información para que ni siquiera sea visible o detectable para un ojo inquisitivo.

Existen herramientas que permiten esconder zonas del disco duro con contenido cifrado, de manera que sea complicado identificarlo.

Otras herramientas permiten esconder documentos dentro de otros documentos; en lo que se conoce dentro del ámbito de la seguridad como “esteganografía” (que viene de los términos griegos, steganos y grafos, oculto y escritura).

La esteganografía ha tenido diversos usos a lo largo de la historia, principalmente la ocultación de mensajes dentro de otros mensajes de aspecto inocente (por ejemplo, una carta y un microfilm oculto en el punto de una letra “i”).

Debido a la evolución de la tecnología de computadoras y al auge de los ficheros multimedia (video, música, fotos…), la capacidad de esconder información ha dado un salto importante; pensemos que modificar levemente cada fotograma en un video, puede permitir esconder mucha información, sin que un espectador que vea el video pueda notar diferencia alguna (sobre todo sin poder comparar con el video original).

La recomendación inmediata, para personas que deban ejercer sus actividades en zonas de conflicto, es la de usar esteganografía con capacidades de cifrado, siempre que sea posible.

En el apartado sobre herramientas hablaremos sobre Truecrypt y sus aplicaciones tanto en cifrado, como en esteganografía.